Czym jest audyt bezpieczeństwa baz danych? Kompendium wiedzy.

2 października 2024

Ten tekst przeczytasz w 30 minut

W dzisiejszym, coraz bardziej cyfrowym świecie dane stanowią jeden z najcenniejszych zasobów organizacji. Firmy, instytucje rządowe, a także użytkownicy indywidualni gromadzą i przechowują ogromne ilości informacji, które są niezbędne do prowadzenia działalności, analiz rynkowych, czy też świadczenia różnorodnych usług. W tym kontekście, bezpieczeństwo danych zyskuje na znaczeniu – każda luka czy zaniedbanie może prowadzić do katastrofalnych skutków, takich jak wycieki danych, ataki hakerskie, utrata reputacji czy olbrzymie straty finansowe. Jednym z kluczowych elementów w utrzymaniu odpowiedniego poziomu ochrony informacji jest przeprowadzanie regularnych audytów bezpieczeństwa baz danych.

Zapoznaj się z naszym artykułem, żeby dowiedzieć się więcej na temat tego, czym jest audyt bezpieczeństwa baz danych, jakie są jego elementy, a także jakie korzyści płyną z jego wykonania. Jest to kompletne kompendium wiedzy na temat audytów bezpieczeństwa baz danych.

Znaczenie danych w dzisiejszym świecie

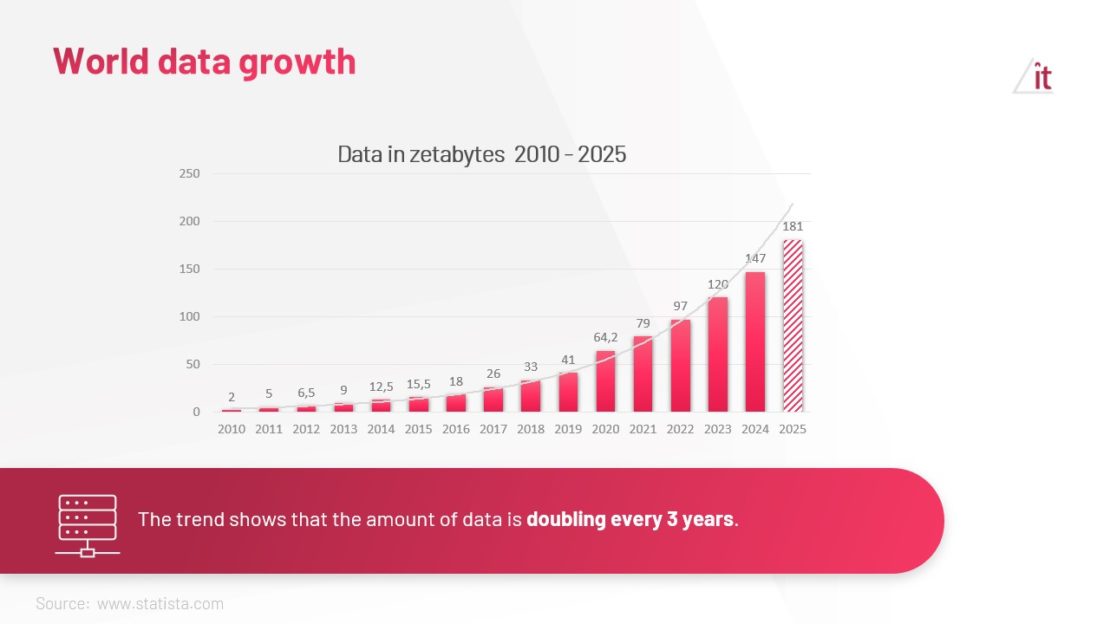

Dane są dziś postrzegane jako „złoto XXI wieku” – stanowią fundament działań biznesowych, a dostęp do nich oraz umiejętność ich przetwarzania może decydować o przewadze konkurencyjnej. Organizacje analizują dane, by podejmować decyzje, personalizować usługi i przewidywać zachowania konsumentów. Na przestrzeni ostatnich lat znacząco wzrosła liczba przetwarzanych informacji, co spowodowało, że systemy bazodanowe stały się kluczowym elementem infrastruktury IT. Bazy danych przechowują różne rodzaje informacji, w tym dane klientów, transakcje finansowe, informacje o produktach, dane o zdrowiu czy dane wrażliwe.

Zagrożenia związane z nieodpowiednią ochroną baz danych

Wraz z rosnącym znaczeniem danych, zwiększa się liczba zagrożeń skierowanych na bazy danych. Cyberprzestępcy stale rozwijają swoje metody, próbując uzyskać nieautoryzowany dostęp do danych w celu ich kradzieży, manipulacji lub zaszyfrowania (np. w ramach ataków ransomware). Zaniedbania związane z bezpieczeństwem mogą prowadzić do wycieków danych, które nie tylko narażają firmy na straty finansowe, ale także mogą skutkować poważnymi konsekwencjami prawnymi, szczególnie w kontekście rygorystycznych regulacji ochrony danych osobowych, takich jak RODO (GDPR) w Unii Europejskiej.

Ponadto, naruszenia bezpieczeństwa danych mogą prowadzić do utraty zaufania klientów, co ma bezpośredni wpływ na reputację firmy i długoterminowe relacje biznesowe. Przykłady takich incydentów z ostatnich lat pokazują, jak bolesne mogą być konsekwencje braku odpowiednich środków zabezpieczających.

Dlaczego audyty IT z zakresu bezpieczeństwa baz danych są kluczowe?

Audyty bezpieczeństwa baz danych to systematyczne procesy, które pozwalają na wykrywanie, analizowanie i naprawianie luk w zabezpieczeniach. Ich głównym celem jest zapewnienie, że dane przechowywane w bazach są chronione przed nieautoryzowanym dostępem, modyfikacją, a także przed nielegalnym zniszczeniem. Regularne audyty pozwalają na bieżąco identyfikować słabe punkty systemów bazodanowych, które mogą zostać wykorzystane przez cyberprzestępców.

W ramach audytu sprawdzane są różne aspekty bezpieczeństwa, od kontroli dostępu, przez polityki backupów, po zgodność z regulacjami prawnymi. Dzięki temu, organizacja może nie tylko skutecznie zabezpieczać swoje dane, ale również uniknąć potencjalnych kar finansowych wynikających z nieprzestrzegania wymogów prawnych, takich jak wspomniane wcześniej RODO.

Regularne audyty pozwalają również utrzymać wysoką jakość procesów bezpieczeństwa w dłuższym okresie, ponieważ technologie i metody ataków stale ewoluują. Nowe zagrożenia mogą pojawiać się wraz z rozwojem technologii, dlatego tak istotne jest, aby firma była w stanie dostosować swoje zabezpieczenia do dynamicznie zmieniającego się środowiska zagrożeń. Co więcej, audyt może również pełnić funkcję edukacyjną – wskazuje, w jakich obszarach zespoły IT powinny podnosić swoje kompetencje oraz jakie technologie warto wdrażać, aby zminimalizować ryzyko przyszłych incydentów.

Audyt bezpieczeństwa baz danych nie jest jednorazowym działaniem, ale ciągłym procesem, który powinien być integralną częścią każdej strategii ochrony danych. Regularna ocena stanu bezpieczeństwa i wprowadzanie odpowiednich działań naprawczych to kluczowe kroki w zapewnieniu ochrony przed coraz bardziej zaawansowanymi zagrożeniami cybernetycznymi.

Czym jest audyt bezpieczeństwa bazy danych?

Audyt bezpieczeństwa bazy danych to systematyczny proces oceny, analizy oraz weryfikacji środków zabezpieczających, które mają na celu ochronę danych przechowywanych w bazie. Głównym celem audytu jest zidentyfikowanie potencjalnych luk w zabezpieczeniach, nieprawidłowości w politykach dostępu oraz procedurach zarządzania danymi, a także ocena, czy systemy spełniają wymogi prawne i regulacyjne, takie jak RODO (GDPR), HIPAA czy PCI-DSS.

Definicja audytu bezpieczeństwa

Audyt bezpieczeństwa bazy danych polega na przeprowadzeniu szczegółowej analizy istniejących systemów i praktyk mających na celu ochronę danych. Audyt ten obejmuje zarówno techniczne aspekty, jak konfiguracja baz danych, używane protokoły bezpieczeństwa, jak i proceduralne podejścia, np. zarządzanie dostępem użytkowników czy regularność wykonywania kopii zapasowych. Jego zadaniem jest wskazanie, które elementy systemu są potencjalnie podatne na ataki, oraz zalecenie działań naprawczych i optymalizacji, aby zminimalizować ryzyko.

W przeciwieństwie do testów penetracyjnych, które mają na celu symulację rzeczywistych ataków w celu zidentyfikowania potencjalnych słabości, audyt bezpieczeństwa jest procesem bardziej kompleksowym i systematycznym. Obejmuje on nie tylko weryfikację podatności systemu na ataki, ale także ocenę zgodności z regulacjami oraz efektywność procesów bezpieczeństwa i polityk zarządzania danymi.

Cele audytu IT na temat bezpieczeństwa bazy danych

Audyt ma kilka kluczowych celów, które można podzielić na kilka głównych obszarów:

Identyfikacja słabych punktów w systemach zabezpieczeń

Celem audytu jest znalezienie miejsc, w których systemy zabezpieczeń mogą nie działać prawidłowo. Może to obejmować zarówno techniczne błędy, takie jak źle skonfigurowane uprawnienia, brak szyfrowania danych, jak i problemy proceduralne, takie jak brak regularnych kopii zapasowych lub niewłaściwa polityka zarządzania użytkownikami.

Weryfikacja polityk bezpieczeństwa

Organizacje często mają zdefiniowane polityki bezpieczeństwa, które określają, w jaki sposób dane mają być chronione, kto ma dostęp do baz danych oraz jakie procedury muszą być przestrzegane. Audyt sprawdza, czy te polityki są odpowiednie, aktualne i czy są rzeczywiście wdrażane w codziennej pracy. Może również rekomendować zmiany w politykach, które poprawią ogólny poziom bezpieczeństwa.

Ocena zgodności z przepisami i regulacjami prawnymi

Wiele branż, takich jak sektor finansowy, opieka zdrowotna czy e-commerce, podlega surowym regulacjom dotyczącym ochrony danych. Przykłady to RODO (GDPR) w Unii Europejskiej, HIPAA w sektorze opieki zdrowotnej w USA oraz PCI-DSS dla firm przetwarzających płatności kartami. Audyt bezpieczeństwa ocenia, czy systemy bazodanowe są zgodne z tymi regulacjami, i jakie zmiany są potrzebne, aby spełnić wymogi prawne. Brak zgodności może prowadzić do nałożenia kar finansowych lub innych konsekwencji prawnych.

Zwiększenie świadomości bezpieczeństwa w organizacji

Audyt IT pełni również funkcję edukacyjną. Przeprowadzający go specjaliści mogą wskazać zespołom IT i administracji bazami danych obszary, w których niezbędne są zmiany lub poprawki. Dzięki temu pracownicy mogą lepiej zrozumieć zagrożenia oraz metody ochrony danych, co jest kluczowe dla utrzymania bezpieczeństwa na wysokim poziomie w dłuższej perspektywie.

Główne elementy audytu bezpieczeństwa bazy danych

Audyt bezpieczeństwa baz danych składa się z kilku kluczowych etapów i elementów, które umożliwiają wszechstronną ocenę stanu zabezpieczeń:

Ocena konfiguracji baz danych

Audyt zaczyna się od analizy konfiguracji samej bazy danych. Sprawdzane są takie elementy jak: ustawienia uprawnień użytkowników, sposób przechowywania danych, stosowane mechanizmy uwierzytelniania oraz dostępne zabezpieczenia, jak szyfrowanie danych w ruchu i spoczynku.

Ocena procedur dostępu i zarządzania tożsamościami

Kolejnym istotnym elementem audytu jest weryfikacja, kto ma dostęp do bazy danych, jakie role i uprawnienia są przypisywane poszczególnym użytkownikom, a także jakie procedury są stosowane w przypadku przyznawania lub odbierania dostępu. Audyt sprawdza, czy nie ma nadmiernie szerokich uprawnień przydzielanych użytkownikom, co mogłoby prowadzić do nieautoryzowanego dostępu do danych.

Ocena polityk tworzenia kopii zapasowych i odzyskiwania danych

Audyt obejmuje również ocenę procesów backupu i odzyskiwania danych. Sprawdzane jest, czy regularnie wykonywane są kopie zapasowe, jak długo są przechowywane, czy są odpowiednio zabezpieczone przed nieautoryzowanym dostępem, oraz czy procedury odzyskiwania danych są skutecznie testowane.

Ocena monitoringu i rejestrowania zdarzeń

Kluczowym elementem bezpieczeństwa bazy danych jest odpowiednie monitorowanie aktywności. Audyt sprawdza, jakie mechanizmy monitoringu są wdrożone, czy są zapisywane logi dotyczące aktywności użytkowników i systemów, a także czy są one regularnie analizowane pod kątem podejrzanych działań. W przypadku naruszenia bezpieczeństwa, szybka reakcja na podstawie logów może zapobiec poważniejszym skutkom.

Testy podatności i zgodności

W ramach audytu przeprowadza się również testy podatności, które pomagają zidentyfikować luki w zabezpieczeniach technicznych. Dodatkowo audytorzy sprawdzają zgodność systemu z wewnętrznymi standardami bezpieczeństwa organizacji oraz regulacjami prawnymi.

Korzyści wynikające z przeprowadzenia audytu IT

Audyt bezpieczeństwa bazy danych pozwala na:

- Identyfikację i naprawę luk w zabezpieczeniach, zanim zostaną one wykorzystane przez cyberprzestępców.

- Zgodność z obowiązującymi przepisami i uniknięcie potencjalnych kar finansowych.

- Zwiększenie świadomości w organizacji na temat potencjalnych zagrożeń oraz najlepszych praktyk bezpieczeństwa.

- Zwiększenie poziomu zaufania klientów oraz partnerów biznesowych do organizacji, dzięki zapewnieniu, że dane są chronione zgodnie z najwyższymi standardami.

Podsumowując, audyt bezpieczeństwa bazy danych jest niezbędnym elementem kompleksowej strategii ochrony informacji. Regularne przeprowadzanie audytów minimalizuje ryzyko ataków, pozwala spełniać wymogi prawne oraz buduje kulturę bezpieczeństwa w organizacji.

Główne obszary audytu bezpieczeństwa baz danych

Audyt bezpieczeństwa baz danych obejmuje wiele kluczowych aspektów, które pozwalają ocenić, jak skutecznie organizacja chroni swoje dane. Każdy z tych obszarów wymaga szczegółowej analizy, aby zapewnić kompleksową ochronę przed potencjalnymi zagrożeniami. Poniżej znajduje się opis najważniejszych obszarów, na których koncentruje się audyt bezpieczeństwa bazy danych.

Dlaczego to ważne?

Kontrola dostępu do bazy danych to jeden z kluczowych elementów bezpieczeństwa. Nieodpowiednie zarządzanie uprawnieniami użytkowników może prowadzić do nieautoryzowanego dostępu, co z kolei zwiększa ryzyko kradzieży danych, ich modyfikacji lub nawet zniszczenia.

Co jest sprawdzane?

Audytorzy oceniają, jak zarządzane są konta użytkowników, jakie uprawnienia mają poszczególni użytkownicy i czy istnieją mechanizmy minimalizacji dostępu zgodnie z zasadą „najmniejszych uprawnień” (least privilege). Przykłady szczegółowych działań obejmują:

- Przypisywanie ról i uprawnień: Audyt sprawdza, czy użytkownicy mają dostęp tylko do tych zasobów, które są im potrzebne do wykonywania pracy, oraz czy nie ma przypadków nadmiernych uprawnień.

- Mechanizmy uwierzytelniania: Oceniane są sposoby, w jakie użytkownicy logują się do bazy danych – czy stosowane są silne hasła, uwierzytelnianie wieloskładnikowe (MFA) oraz czy dostęp do bazy danych jest odpowiednio monitorowany.

- Zarządzanie dostępem czasowym: Audyt analizuje, czy istnieje system nadawania uprawnień na określony czas, szczególnie w przypadku dostępu administracyjnego lub dostępu dla partnerów zewnętrznych.

- Polityka blokowania kont: Sprawdzane są procedury dotyczące blokowania lub usuwania kont użytkowników, którzy już nie potrzebują dostępu do bazy danych, np. po zakończeniu współpracy lub zmiany stanowiska.

Przykłady problemów:

- Zbyt szerokie uprawnienia dla użytkowników.

- Brak regularnych przeglądów kont i ról.

- Używanie słabych haseł lub brak MFA.

- Nieaktualne konta pracowników, którzy już nie pracują w firmie.

Bezpieczeństwo danych w ruchu i spoczynku

Dlaczego to ważne?

Dane w bazach danych muszą być chronione zarówno w trakcie przechowywania (spoczynek), jak i podczas przesyłania między różnymi systemami (ruch). Brak odpowiednich mechanizmów szyfrowania zwiększa ryzyko, że dane zostaną przechwycone przez osoby trzecie.

Co jest sprawdzane?

Audyt bezpieczeństwa baz danych analizuje, czy dane są odpowiednio chronione zarówno w trakcie przechowywania, jak i przesyłania. Sprawdza się następujące aspekty:

- Szyfrowanie danych w spoczynku: Oceniane jest, czy dane przechowywane w bazie są szyfrowane, a jeśli tak – jaki algorytm szyfrowania jest stosowany (np. AES-256).

- Szyfrowanie danych w ruchu: Sprawdzane jest, czy dane przesyłane między serwerem bazy danych a klientem są chronione za pomocą bezpiecznych protokołów (np. SSL/TLS), co zapobiega ich przechwyceniu w trakcie transmisji.

- Zarządzanie kluczami szyfrowania: Audytorzy oceniają, jak organizacja zarządza kluczami szyfrowania – czy są one bezpiecznie przechowywane i czy są regularnie rotowane.

- Integracja z rozwiązaniami DLP (Data Loss Prevention): Audyt ocenia, czy organizacja korzysta z narzędzi DLP, które pomagają w zapobieganiu wyciekom danych, zarówno w ruchu, jak i spoczynku.

Przykłady problemów:

- Brak szyfrowania danych w spoczynku lub stosowanie przestarzałych algorytmów.

- Przesyłanie danych bez użycia bezpiecznych protokołów.

- Nieodpowiednie zarządzanie kluczami szyfrowania.

Polityki tworzenia i przechowywania kopii zapasowych

Dlaczego to ważne?

Kopie zapasowe (backupy) stanowią kluczowy element w zapewnieniu ciągłości działania oraz ochrony danych przed ich utratą. Brak odpowiednich procedur tworzenia kopii zapasowych lub ich niewłaściwe przechowywanie może prowadzić do nieodwracalnych strat danych.

Co jest sprawdzane?

Audyt bezpieczeństwa baz danych analizuje, czy polityki tworzenia i przechowywania kopii zapasowych są odpowiednio wdrożone i skuteczne. Sprawdzane są:

- Częstotliwość tworzenia kopii zapasowych: Czy kopie zapasowe są tworzone regularnie i zgodnie z określonym harmonogramem (np. codziennie, co tydzień).

- Testowanie procedur odzyskiwania danych: Audytorzy sprawdzają, czy organizacja regularnie testuje możliwość przywrócenia danych z kopii zapasowych, aby upewnić się, że są one użyteczne w przypadku awarii.

- Zabezpieczenie kopii zapasowych: Oceniane jest, czy kopie zapasowe są odpowiednio chronione przed dostępem nieautoryzowanym (np. szyfrowane i przechowywane w bezpiecznym miejscu, oddzielonym od głównego systemu).

- Przechowywanie kopii zapasowych: Audytorzy sprawdzają, jak długo kopie zapasowe są przechowywane i czy są przechowywane w różnych lokalizacjach w celu zminimalizowania ryzyka fizycznych uszkodzeń (np. pożaru, zalania).

Przykłady problemów:

- Brak regularnego wykonywania kopii zapasowych.

- Nieprzetestowane procedury odzyskiwania danych.

- Kopie zapasowe przechowywane w tej samej lokalizacji co główne dane.

Monitoring i rejestrowanie zdarzeń

Dlaczego to ważne?

Monitorowanie aktywności w bazie danych pozwala na wczesne wykrycie nietypowych działań, które mogą wskazywać na naruszenia bezpieczeństwa, takie jak próby nieautoryzowanego dostępu czy manipulacje danymi.

Co jest sprawdzane?

Audyt bezpieczeństwa baz danych sprawdza, jakie mechanizmy monitorowania aktywności są wdrożone oraz jak organizacja analizuje i reaguje na podejrzane zdarzenia. Sprawdzane aspekty obejmują:

- Rejestrowanie logów: Ocenia się, czy wszystkie istotne działania (logowanie użytkowników, zmiany w danych, próby dostępu do bazy) są rejestrowane w logach.

- Systemy SIEM (Security Information and Event Management): Audytorzy sprawdzają, czy organizacja korzysta z systemów SIEM, które automatycznie analizują logi pod kątem podejrzanych działań.

- Reakcje na incydenty: Audyt ocenia, jak szybko i skutecznie organizacja reaguje na incydenty wykryte w logach lub monitoringu – czy istnieją ustalone procedury, które zapewniają szybkie podjęcie działań.

Przykłady problemów:

- Brak monitorowania kluczowych zdarzeń.

- Niewystarczająca analiza logów.

- Zbyt późna reakcja na incydenty.

Zabezpieczenia przed atakami typu SQL Injection i innymi zagrożeniami

Dlaczego to ważne?

Ataki typu SQL Injection są jednymi z najczęstszych zagrożeń dla baz danych, umożliwiając atakującym manipulowanie zapytaniami SQL w celu uzyskania nieautoryzowanego dostępu do danych. Istnieje również wiele innych zagrożeń, takich jak ataki DDoS, które mogą sparaliżować systemy bazodanowe.

Co jest sprawdzane?

Audyt analizuje, jak skutecznie bazy danych są zabezpieczone przed różnymi rodzajami ataków. Sprawdzane są:

- Zabezpieczenia przed SQL Injection: Oceniane jest, czy zapytania SQL są odpowiednio chronione przed możliwością wstrzyknięcia złośliwego kodu, np. poprzez stosowanie zapytań parametryzowanych.

- Wykorzystanie narzędzi WAF (Web Application Firewall): Audytorzy sprawdzają, czy organizacja korzysta z zapór aplikacyjnych, które mogą blokować złośliwe zapytania SQL zanim dotrą do bazy danych.

- Testy penetracyjne: Regularne testowanie systemów pod kątem podatności na ataki pomaga w identyfikacji potencjalnych zagrożeń.

Przykłady problemów:

- Brak ochrony przed SQL Injection.

- Niedostateczne testy penetracyjne.

- Brak mechanizmów wykrywania i blokowania ataków w czasie rzeczywistym.

Audyt tych kluczowych obszarów pozwala na wszechstronną ocenę bezpieczeństwa bazy danych oraz identyfikację luk, które mogą stanowić zagrożenie dla organizacji.

Narzędzia używane w audytach bezpieczeństwa baz danych

Audyt bezpieczeństwa baz danych wymaga użycia specjalistycznych narzędzi, które pomagają zidentyfikować potencjalne luki, ocenić zabezpieczenia i zapewnić, że dane są chronione zgodnie z najlepszymi praktykami oraz obowiązującymi regulacjami. Narzędzia te różnią się funkcjonalnością, ale wszystkie mają na celu ułatwienie dokładnej analizy baz danych, wykrywanie zagrożeń i monitorowanie aktywności. Poniżej znajduje się przegląd najważniejszych kategorii narzędzi oraz przykłady ich zastosowań.

Narzędzia do skanowania podatności (Vulnerability Scanners)

Czym są?

Narzędzia do skanowania podatności to aplikacje, które automatycznie przeszukują bazę danych w poszukiwaniu znanych luk i zagrożeń. Mogą one obejmować błędy w konfiguracji, nieaktualne wersje oprogramowania, które zawierają podatności, oraz niewłaściwe zarządzanie uprawnieniami użytkowników.

Jak działają?

Narzędzia te analizują bazy danych, wyszukując niezgodności z najlepszymi praktykami bezpieczeństwa. Wykorzystują one bazę znanych podatności (np. CVE – Common Vulnerabilities and Exposures) i porównują ją z wersją oprogramowania oraz konfiguracją bazy danych, aby zidentyfikować potencjalne zagrożenia.

Przykłady narzędzi:

- Nessus: Popularne narzędzie do skanowania podatności, które potrafi przeszukiwać serwery baz danych w poszukiwaniu luk związanych z oprogramowaniem i konfiguracją.

- QualysGuard: Narzędzie do skanowania, które oferuje kompleksową analizę podatności baz danych, z możliwością śledzenia zgodności z regulacjami.

- OpenVAS: Darmowy skaner podatności typu open-source, który może skanować bazy danych pod kątem znanych luk.

Dlaczego są używane?

Skanery podatności pozwalają szybko zidentyfikować najbardziej krytyczne luki, które mogą zostać wykorzystane przez atakujących. Są one często używane na wczesnym etapie audytu, aby zidentyfikować słabe punkty wymagające natychmiastowej interwencji.

Narzędzia do zarządzania dostępem i uprawnieniami (Access Control & Privilege Auditing)

Czym są?

Te narzędzia pomagają w audycie bezpieczeństwa baz danych, analizując, jak zarządzane są konta użytkowników, jakie uprawnienia mają poszczególni użytkownicy oraz jakie zasady dostępu są wdrażane. Niewłaściwie zarządzane uprawnienia to jedna z głównych przyczyn naruszeń bezpieczeństwa.

Jak działają?

Narzędzia te monitorują, które konta użytkowników mają dostęp do określonych zasobów baz danych, jakie mają uprawnienia (np. odczyt, zapis, modyfikacja) oraz czy te uprawnienia są zgodne z polityką bezpieczeństwa firmy. Dodatkowo monitorują dostęp do bazy w czasie rzeczywistym, identyfikując nieautoryzowane próby logowania.

Przykłady narzędzi:

- IBMGuardium: To zaawansowane narzędzie monitorujące i audytujące baz danych, które pozwala na śledzenie działań użytkowników, kontrolowanie dostępu oraz raportowanie incydentów.

- Oracle Database Vault: Narzędzie do zarządzania uprawnieniami, które ogranicza dostęp nawet dla użytkowników uprzywilejowanych, dzięki czemu poprawia ochronę przed nieautoryzowanym dostępem.

- Netwrix Auditor: Umożliwia szczegółowe monitorowanie aktywności użytkowników oraz zarządzanie zmianami w bazach danych, wspierając zgodność z regulacjami, takimi jak RODO czy HIPAA.

Dlaczego są używane?

Narzędzia te pomagają zapewnić, że dostęp do baz danych jest odpowiednio kontrolowany, a użytkownicy posiadają jedynie minimalne, niezbędne uprawnienia.

Korzyści z regularnego audytowania baz danych

Regularne audytowanie baz danych przynosi wiele korzyści organizacjom, pozwalając na utrzymanie wysokiego poziomu bezpieczeństwa i zgodności z regulacjami. Poniżej przedstawiamy szczegółowe korzyści wynikające z przeprowadzania audytów bezpieczeństwa baz danych.

Identyfikacja i naprawa luk w zabezpieczeniach

Regularne audyty pozwalają na bieżąco identyfikować luki w zabezpieczeniach baz danych, zanim zostaną one wykorzystane przez atakujących.

Audyt bezpieczeństwa baz danych pozwala na szczegółowe sprawdzenie konfiguracji, polityk bezpieczeństwa oraz mechanizmów ochrony przed zagrożeniami. Dzięki temu można zidentyfikować obszary, które są szczególnie podatne na ataki, takie jak nieaktualne oprogramowanie, źle skonfigurowane uprawnienia czy brak szyfrowania danych. Po zidentyfikowaniu tych luk, organizacja może wdrożyć odpowiednie środki zaradcze, aby je naprawić, minimalizując ryzyko potencjalnych ataków.

Jeśli audyt ujawni, że baza danych używa przestarzałych wersji oprogramowania, które są podatne na znane ataki, organizacja może przeprowadzić aktualizacje i wdrożyć najnowsze poprawki bezpieczeństwa, zanim te luki zostaną wykorzystane przez cyberprzestępców.

Zapewnienie zgodności z przepisami prawnymi i regulacjami

Audyt bezpieczeństwa baz danych jest kluczowy dla zapewnienia zgodności z obowiązującymi przepisami prawnymi oraz regulacjami branżowymi, co może zapobiec poważnym karom finansowym i prawym.

Wiele przepisów prawnych, takich jak RODO (GDPR), HIPAA czy PCI-DSS, nakłada obowiązki dotyczące ochrony danych osobowych i bezpieczeństwa informacji. Regularne audyty pomagają organizacjom upewnić się, że ich praktyki i procedury są zgodne z tymi regulacjami. Audytorzy mogą ocenić, czy polityki zabezpieczeń są zgodne z wymaganiami prawnymi, oraz zidentyfikować obszary wymagające poprawy.

Audyt bezpieczeństwa baz danych może ujawnić, że organizacja nie stosuje odpowiednich mechanizmów szyfrowania dla danych osobowych zgodnie z wymaganiami RODO. W wyniku audytu organizacja może dostosować swoje procedury, wdrażając szyfrowanie danych w spoczynku i ruchu, aby spełnić wymogi regulacyjne.

Zwiększenie świadomości i edukacja zespołu

Audyt bezpieczeństwa baz danych zwiększa świadomość bezpieczeństwa w organizacji i edukuje zespół IT na temat najlepszych praktyk oraz zagrożeń.

Podczas audytów specjaliści ds. bezpieczeństwa często przeprowadzają sesje szkoleniowe lub przedstawiają raporty, które pomagają zespołom IT lepiej zrozumieć zagrożenia i sposoby ich mitigacji. Regularne audyty umożliwiają pracownikom poznanie nowych zagrożeń, trendów oraz najlepszych praktyk w zakresie bezpieczeństwa baz danych.

Jeśli audyt bezpieczeństwa baz danych ujawni, że pracownicy nie stosują odpowiednich praktyk w zakresie zarządzania hasłami (np. używają słabych haseł), organizacja może przeprowadzić szkolenia na temat tworzenia silnych haseł oraz implementacji polityki zarządzania hasłami.

Utrzymanie wysokiego poziomu zaufania klientów i partnerów

Regularne audyty bezpieczeństwa pomagają w utrzymaniu zaufania klientów i partnerów biznesowych poprzez zapewnienie, że dane są odpowiednio chronione.

Bezpieczeństwo danych jest kluczowym czynnikiem wpływającym na zaufanie klientów i partnerów. Organizacje, które regularnie przeprowadzają audyty bezpieczeństwa baz danych i podejmują działania naprawcze, demonstrują swoje zaangażowanie w ochronę danych. To z kolei może poprawić reputację firmy, zwiększyć lojalność klientów i przyciągnąć nowych partnerów biznesowych.

Organizacja, która może udokumentować regularne audyty i skuteczne działania naprawcze, jest bardziej wiarygodna w oczach klientów, którzy są bardziej skłonni powierzyć jej swoje dane osobowe lub finansowe.

Optymalizacja wydajności i efektywności systemów

Audyt bezpieczeństwa baz danych może również prowadzić do optymalizacji wydajności i efektywności systemów, co przekłada się na lepszą jakość usług i niższe koszty operacyjne.

Podczas audytu analizowane są nie tylko aspekty bezpieczeństwa, ale także wydajność i efektywność baz danych. Audytorzy mogą zidentyfikować obszary, w których można poprawić wydajność, takie jak nieoptymalne zapytania, nadmiarowe dane czy nieefektywne indeksowanie. Optymalizacja tych elementów może prowadzić do szybszego działania aplikacji, mniejszych kosztów przechowywania danych i lepszej ogólnej efektywności systemów.

Jeśli audyt ujawni, że niektóre zapytania SQL są nieefektywne i powodują spowolnienie działania aplikacji, organizacja może przeprowadzić optymalizację zapytań oraz wdrożyć lepsze indeksowanie, co poprawi wydajność systemu i zadowolenie użytkowników.

Przygotowanie na incydenty i awarie

Regularne audyty pomagają w przygotowaniu się na incydenty bezpieczeństwa oraz awarie, poprzez poprawę procedur zarządzania kryzysowego i odzyskiwania danych.

Audyt bezpieczeństwa baz danych może zidentyfikować słabe punkty w planach zarządzania incydentami i odzyskiwania danych, co pozwala na ich poprawę. Obejmuje to sprawdzenie procedur dotyczących szybkiego reagowania na incydenty, testowania planów odzyskiwania danych oraz wdrażania skutecznych mechanizmów detekcji i odpowiedzi. Regularne audyty pomagają w ciągłym doskonaleniu tych procedur, co zwiększa zdolność organizacji do skutecznego radzenia sobie z ewentualnymi incydentami bezpieczeństwa.

Jeśli audyt ujawni, że plan odzyskiwania danych nie jest regularnie testowany, organizacja może przeprowadzić symulacje incydentów, aby upewnić się, że procedury działają prawidłowo i że zespół wie, jak reagować w przypadku awarii.

Podsumowanie

Regularne audytowanie baz danych jest kluczowym elementem strategii zarządzania bezpieczeństwem informacji. Korzyści płynące z przeprowadzania audytów obejmują identyfikację i naprawę luk w zabezpieczeniach, zapewnienie zgodności z przepisami, zwiększenie świadomości zespołu, utrzymanie zaufania klientów, optymalizację wydajności oraz przygotowanie na incydenty. Dzięki tym korzyściom organizacje mogą nie tylko poprawić bezpieczeństwo swoich danych, ale również zwiększyć efektywność operacyjną i budować silniejszą reputację na rynku.

Najczęstsze problemy wykrywane podczas audytów

Podczas audytów bezpieczeństwa baz danych, audytorzy często napotykają na różnorodne problemy, które mogą znacząco wpłynąć na bezpieczeństwo i integralność danych. Poniżej opisano najczęstsze problemy wykrywane podczas takich audytów oraz ich potencjalne konsekwencje.

Niewłaściwe zarządzanie uprawnieniami i dostępem

Jednym z najczęstszych problemów wykrywanych podczas audytów jest niewłaściwe zarządzanie uprawnieniami użytkowników i dostępem do bazy danych. Może to obejmować przyznawanie zbyt szerokich uprawnień, brak regularnych przeglądów uprawnień czy niekontrolowane przydzielanie ról.

Potencjalne konsekwencje:

- Niekontrolowany dostęp: Użytkownicy mogą mieć dostęp do danych lub funkcji, które nie są im potrzebne do wykonywania swoich obowiązków, co zwiększa ryzyko nieautoryzowanego dostępu i manipulacji danymi.

- Zwiększone ryzyko błędów i nadużyć: Szerokie uprawnienia mogą prowadzić do nieumyślnych błędów lub celowych nadużyć, co może narazić dane na usunięcie lub modyfikację.

Użytkownik, który powinien mieć tylko dostęp do danych czytelniczych, ma również uprawnienia do ich modyfikacji lub usuwania, co może prowadzić do nieautoryzowanych zmian w danych.

Brak odpowiedniego szyfrowania danych

Innym powszechnym problemem jest brak szyfrowania danych zarówno w spoczynku, jak i w ruchu. Może to obejmować niezaszyfrowane przechowywanie danych na dyskach oraz brak ochrony danych przesyłanych między serwerem a aplikacjami klienckimi.

Potencjalne konsekwencje:

- Przechwycenie i kradzież danych: Jeśli dane są przechowywane lub przesyłane w postaci niezaszyfrowanej, mogą zostać przechwycone przez atakujących, co prowadzi do kradzieży poufnych informacji.

- Naruszenie prywatności: Brak szyfrowania zwiększa ryzyko naruszenia prywatności użytkowników i klientów, co może prowadzić do poważnych konsekwencji prawnych i reputacyjnych.

Dane osobowe klientów, takie jak numery kart kredytowych, są przechowywane w bazie danych w postaci niezaszyfrowanej, co umożliwia ich łatwe przechwycenie w przypadku ataku na bazę danych.

Nieaktualne oprogramowanie i brak poprawek

Nieaktualne oprogramowanie oraz brak wdrażania poprawek bezpieczeństwa są częstym problemem. Wiele organizacji nie aktualizuje regularnie oprogramowania bazy danych lub nie stosuje najnowszych poprawek, co naraża je na znane podatności.

Potencjalne konsekwencje:

- Eksploatacja znanych luk: Atakujący mogą wykorzystać znane podatności w przestarzałym oprogramowaniu do przeprowadzenia ataków, takich jak SQL Injection czy ataki typu buffer overflow.

- Wzrost ryzyka: Nieaktualne oprogramowanie zwiększa ogólne ryzyko naruszenia bezpieczeństwa i może prowadzić do poważnych problemów operacyjnych.

Baza danych używa starszej wersji oprogramowania, która zawiera znane luki bezpieczeństwa, które zostały załatane w nowszych wersjach, ale nie zostały zastosowane w systemie.

Niewystarczające mechanizmy monitorowania i rejestrowania zdarzeń

Brak odpowiednich mechanizmów monitorowania oraz rejestrowania zdarzeń w bazie danych może prowadzić do niewykrywania incydentów bezpieczeństwa oraz trudności w analizowaniu działań podejrzanych.

Potencjalne konsekwencje:

- Niewykrywanie ataków: Brak monitorowania może uniemożliwić wykrycie ataków w czasie rzeczywistym, co opóźnia reakcję i zwiększa potencjalne straty.

- Problemy z dochodzeniem: Brak szczegółowych logów utrudnia analizę zdarzeń i dochodzenie do przyczyn incydentów, co może utrudnić poprawę zabezpieczeń.

Brak logowania ważnych działań, takich jak próby logowania się do bazy danych czy zmiany w strukturze tabel, co uniemożliwia analizę i identyfikację potencjalnych incydentów.

Nieoptymalna konfiguracja i ustawienia bezpieczeństwa

Nieoptymalna konfiguracja baz danych, obejmująca błędne ustawienia lub brak zabezpieczeń, może prowadzić do poważnych luk w bezpieczeństwie. Może to obejmować niepoprawnie skonfigurowane mechanizmy uwierzytelniania, brak ograniczeń dotyczących dostępu z zewnątrz czy niewłaściwe ustawienia dotyczące przechowywania danych.

Potencjalne konsekwencje:

- Zwiększone ryzyko ataków: Niewłaściwe konfiguracje mogą stworzyć luki, które mogą być wykorzystane przez atakujących do uzyskania dostępu do wrażliwych danych lub przejęcia kontroli nad bazą danych.

- Problemy z integralnością danych: Nieoptymalne ustawienia mogą prowadzić do problemów z integralnością danych, takich jak nieautoryzowane zmiany lub utrata danych.

Baza danych jest skonfigurowana do akceptowania połączeń z każdego adresu IP, co zwiększa ryzyko dostępu z nieautoryzowanych źródeł.

Niewłaściwe zarządzanie kopią zapasową

Problemy związane z zarządzaniem kopiami zapasowymi, takie jak brak szyfrowania kopii zapasowych, brak regularnych testów przywracania czy przechowywanie kopii w niezabezpieczonych lokalizacjach, mogą prowadzić do utraty danych i problemów z odzyskiwaniem w razie awarii.

Potencjalne konsekwencje:

- Utrata danych: Jeśli kopie zapasowe nie są odpowiednio zabezpieczone lub testowane, mogą okazać się bezużyteczne w przypadku potrzeby ich przywrócenia, co prowadzi do utraty ważnych danych.

- Bezpieczeństwo danych: Nieszyfrowane kopie zapasowe mogą zostać przechwycone, co prowadzi do wycieku poufnych informacji.

Kopie zapasowe są przechowywane w tej samej lokalizacji co główna baza danych, bez szyfrowania, co naraża je na ryzyko kradzieży lub usunięcia w przypadku ataku fizycznego.

Podsumowanie

Podczas audytów bezpieczeństwa baz danych najczęściej wykrywane problemy obejmują niewłaściwe zarządzanie uprawnieniami, brak szyfrowania danych, nieaktualne oprogramowanie, niewystarczające mechanizmy monitorowania, nieoptymalne konfiguracje oraz problemy z zarządzaniem kopiami zapasowymi. Identyfikacja i naprawa tych problemów są kluczowe dla zapewnienia bezpieczeństwa danych, ochrony przed atakami oraz zgodności z regulacjami prawnymi. Regularne audyty bezpieczeństwa baz danych pomagają organizacjom w utrzymaniu wysokiego poziomu bezpieczeństwa i efektywności operacyjnej.

Jak często przeprowadzać audyt bezpieczeństwa baz danych?

Bezpieczeństwo baz danych to dynamiczny obszar, który wymaga ciągłej uwagi i monitorowania. Częstotliwość przeprowadzania audytów bezpieczeństwa baz danych zależy od wielu czynników, w tym od wielkości organizacji, rodzaju danych, regulacji prawnych i zmieniającego się krajobrazu zagrożeń. Poniżej przedstawiam szczegółowe wytyczne i czynniki, które powinny wpływać na decyzję o częstotliwości audytów.

Rodzaj i wrażliwość danych

Rodzaj danych przechowywanych w bazach danych ma kluczowe znaczenie dla określenia częstotliwości audytów. Wrażliwe dane osobowe, dane finansowe czy informacje dotyczące zdrowia wymagają szczególnej ochrony, a więc częstszych audytów.

Zalecenia:

- Wrażliwe dane: Bazy danych przechowujące dane osobowe, numery kart kredytowych lub informacje medyczne powinny być audytowane co najmniej co 6-12 miesięcy. Częstsze audyty mogą być wymagane, jeśli dane są szczególnie wrażliwe lub jeśli organizacja działa w branży o wysokim ryzyku, takiej jak finanse czy opieka zdrowotna.

- Niewrażliwe dane: Bazy danych przechowujące mniej wrażliwe dane mogą wymagać audytów mniej regularnych, np. raz na 12-18 miesięcy.

Organizacja zajmująca się przechowywaniem i przetwarzaniem danych zdrowotnych może zdecydować się na audyt bezpieczeństwa co 6 miesięcy, aby zapewnić zgodność z rygorystycznymi regulacjami, takimi jak HIPAA.

Zmiany w systemie i infrastrukturze

Każda zmiana w systemie lub infrastrukturze IT, w tym aktualizacje oprogramowania, zmiany konfiguracji, wprowadzenie nowych aplikacji czy migracje danych, może wprowadzać nowe ryzyka i luki w zabezpieczeniach.

Zalecenia:

- Po dużych zmianach: Audyty powinny być przeprowadzane po każdej istotnej zmianie w systemie. Może to obejmować aktualizacje bazy danych, zmiany konfiguracji, wprowadzenie nowych aplikacji lub migrację do chmury. Taki audyt pomaga upewnić się, że zmiany nie wprowadziły nowych luk w bezpieczeństwie.

- Przed i po wprowadzeniu nowych technologii: Każdorazowe wprowadzenie nowych technologii powinno być poprzedzone audytem w celu oceny bezpieczeństwa i potencjalnych zagrożeń.

Po migracji danych do nowego systemu zarządzania bazą danych, organizacja przeprowadza audyt bezpieczeństwa baz danych, aby upewnić się, że nowa konfiguracja jest bezpieczna i zgodna z politykami bezpieczeństwa.

Wymogi regulacyjne i branżowe

Wiele branż jest regulowanych przez przepisy prawne, które nakładają wymagania dotyczące częstotliwości audytów bezpieczeństwa. Przepisy te mogą różnić się w zależności od regionu i branży.

Zalecenia:

- Przepisy branżowe: Organizacje muszą przestrzegać wymogów regulacyjnych dotyczących audytów bezpieczeństwa. Na przykład, zgodnie z PCI-DSS (Payment Card Industry Data Security Standard), audyty muszą być przeprowadzane co najmniej raz w roku.

- Regulacje lokalne: Przepisy takie jak RODO w Unii Europejskiej mogą wymagać regularnych przeglądów i audytów, aby zapewnić zgodność z przepisami ochrony danych osobowych.

Zgodnie z wymogami PCI-DSS, organizacja przetwarzająca dane kart płatniczych musi przeprowadzać audyt bezpieczeństwa co najmniej raz w roku oraz po każdej większej zmianie w systemie.

Trendy i zmieniający się krajobraz zagrożeń

W obliczu rosnącej liczby i złożoności zagrożeń cybernetycznych, organizacje muszą dostosować częstotliwość audytów do zmieniającego się krajobrazu zagrożeń. Nowe techniki ataków i exploitów mogą wymagać bardziej regularnych audytów.

Zalecenia:

- Monitorowanie zagrożeń: Organizacje powinny śledzić najnowsze trendy w zakresie zagrożeń i dostosowywać częstotliwość audytów w odpowiedzi na nowe zagrożenia. Jeśli pojawiają się nowe, istotne zagrożenia, może być konieczne zwiększenie częstotliwości audytów.

- Reakcja na incydenty: Jeśli organizacja doświadczy incydentu bezpieczeństwa, powinna przeprowadzić audyt w celu oceny przyczyn incydentu oraz wdrożenia działań naprawczych.

Po odkryciu nowego typu ataku typu ransomware, organizacja może zdecydować się na dodatkowy audyt, aby sprawdzić, czy jej systemy są odpowiednio zabezpieczone przed nowym zagrożeniem.

Rozmiar i złożoność organizacji

Wielkość i złożoność organizacji mogą również wpływać na częstotliwość audytów. Większe organizacje z bardziej złożonymi strukturami IT mogą potrzebować bardziej regularnych audytów.

Zalecenia:

- Duże organizacje: W większych organizacjach, gdzie systemy baz danych są bardziej rozbudowane i skomplikowane, zaleca się przeprowadzanie audytów co 6-12 miesięcy. Regularne audyty pomagają w zarządzaniu złożonością i utrzymaniu bezpieczeństwa.

- Małe i średnie przedsiębiorstwa: Mniejsze organizacje mogą przeprowadzać audyty co 12-18 miesięcy, w zależności od specyfiki i ryzyka związanym z ich danymi.

Globalna korporacja z wieloma bazami danych rozproszonymi po różnych lokalizacjach przeprowadza audyty bezpieczeństwa co 6 miesięcy, aby zarządzać skomplikowanym środowiskiem IT i zapewnić spójne bezpieczeństwo danych.

Częstotliwość przeprowadzania audytów bezpieczeństwa baz danych powinna być dostosowana do rodzaju i wrażliwości danych, zmian w systemie, wymogów regulacyjnych, zmieniającego się krajobrazu zagrożeń oraz rozmiaru i złożoności organizacji. Regularne audyty pomagają w identyfikacji i naprawie luk w zabezpieczeniach, zapewniają zgodność z regulacjami i adaptację do zmieniających się zagrożeń. Ustalenie optymalnej częstotliwości audytów jest kluczowe dla skutecznego zarządzania bezpieczeństwem baz danych i ochrony przed potencjalnymi zagrożeniami.

Podsumowanie

Audyt bezpieczeństwa baz danych jest fundamentalnym narzędziem w zarządzaniu bezpieczeństwem informacji, które pozwala organizacjom na systematyczne ocenianie i poprawę swoich zabezpieczeń. Jego celem jest identyfikacja luk w zabezpieczeniach, które mogą być wykorzystane przez cyberprzestępców do uzyskania nieautoryzowanego dostępu lub manipulacji danymi. Regularne przeprowadzanie audytów umożliwia szybką detekcję i naprawę tych luk, co jest kluczowe w zapobieganiu potencjalnym incydentom bezpieczeństwa. Bez regularnych audytów, organizacje mogą być narażone na nieświadome pozostawienie krytycznych słabości w systemie, co może prowadzić do poważnych konsekwencji.

Przestrzeganie zaleceń dotyczących częstotliwości audytów jest istotne dla utrzymania wysokiego poziomu bezpieczeństwa baz danych. Zbyt rzadkie audyty mogą prowadzić do zaniedbań w zakresie zabezpieczeń, zwłaszcza w dynamicznie zmieniającym się środowisku IT. Regularne audyty pomagają w bieżącym monitorowaniu i aktualizowaniu zabezpieczeń, co jest niezbędne, aby dostosować się do nowych zagrożeń oraz wymogów regulacyjnych. Określenie optymalnej częstotliwości audytów, uwzględniającej specyfikę organizacji i rodzaj przetwarzanych danych, jest kluczowe dla efektywnego zarządzania bezpieczeństwem.

Identyfikacja najczęstszych problemów podczas audytów umożliwia organizacjom skuteczne zarządzanie ryzykiem. Problemy takie jak niewłaściwe zarządzanie uprawnieniami, brak szyfrowania danych czy nieaktualne oprogramowanie mogą stanowić poważne zagrożenia dla bezpieczeństwa informacji. Regularne audyty pomagają w identyfikacji tych problemów, co pozwala na wdrażanie skutecznych rozwiązań i usprawnienie polityk bezpieczeństwa. Dzięki temu organizacje mogą skutecznie zapobiegać incydentom bezpieczeństwa i zapewniać, że ich systemy są odpowiednio chronione przed zagrożeniami.

Wreszcie, przeprowadzanie audytów bezpieczeństwa baz danych przyczynia się do poprawy ogólnej efektywności systemów. Analiza wyników audytów pozwala na optymalizację konfiguracji bazy danych, co może prowadzić do zwiększenia jej wydajności oraz lepszej dostępności. Poprawa efektywności systemów nie tylko wpływa na lepsze zarządzanie danymi, ale także na zadowolenie użytkowników i klientów. Regularne audyty są zatem nie tylko narzędziem do zabezpieczania danych, ale również ważnym elementem w dążeniu do efektywnego i stabilnego zarządzania infrastrukturą IT.

Co dalej?

Twoje dane są jednym z najcenniejszych zasobów Twojej firmy. Czy masz pewność, że są odpowiednio chronione przed zagrożeniami? Nie czekaj, aż będzie za późno – zadbaj o bezpieczeństwo swojej bazy danych już dziś!

Z summ-it możesz przeprowadzić kompleksowy audyt bezpieczeństwa baz danych, które pozwolą Ci zidentyfikować potencjalne luki i wdrożyć skuteczne rozwiązania ochrony. Dzięki naszym usługom zyskasz nie tylko pewność, że Twoje dane są bezpieczne, ale również zgodność z regulacjami prawnymi i branżowymi.

Nasi doświadczeni specjaliści przeprowadzą dokładną analizę, ocenią aktualny stan zabezpieczeń i zaproponują optymalne rozwiązania dostosowane do potrzeb Twojej organizacji. Regularne audyty pomogą Ci uniknąć kosztownych incydentów bezpieczeństwa i zapewnią sprawne działanie Twojego systemu.

Nie ryzykuj bezpieczeństwa swoich danych – skontaktuj się z nami już teraz i umów się na audyt! Razem zadbamy o to, aby Twoje bazy danych były zawsze o krok przed zagrożeniami. Zaufaj profesjonalistom i skup się na tym, co robisz najlepiej – my zajmiemy się resztą.